Sendo Espionado? Como Encontrar Dispositivo Espião na sua Casa, Celular

Você tem aquela estranha sensação de que alguém está te espionando e de que sua casa está sob vigilância? Se você suspeitar que está sob sendo espionado por algum tipo de organização ou mesmo se um indivíduo estiver observando você, aprenda aqui como encontrar dispositivo espião e siga os passos descritos para descobrir se sua casa está com algum problema.

Lembre-se de que, nos dias de hoje, a maioria dos problemas ocorre por meio de um dispositivo eletrônico. É muito fácil alguém instalar um aplicativo invisível no seu celular ou invadir a câmera ou o microfone do seu laptop. Eles podem até ser instalados remotamente.

Razões pelas quais você pode ser alvo de espionagem

Como você sabe se você está sendo vigiado? Como você sabe se você não é? Atualmente, a vigilância privada está se tornando cada vez mais comum. As razões pelas quais alguém pode estar espionando você incluem:

- Você possui uma empresa.

- Você tem um trabalho importante ou reservado.

- Você já participou de entrevistas ou reuniões confidenciais.

- Você é um cientista, político, jornalista, testemunha, advogado, juiz, policial ou funcionário do governo local.

- Seu parceiro ou cônjuge acredita que você está tendo um caso.

- Você está se divorciando.

- Você está pedindo a custódia exclusiva de seus filhos.

- Você é um ativista suspeito ou terrorista.

- Você efetuou login em determinados sites.

- Você arquiva para incapacidade ou compensação de trabalhadores.

- Seu vizinho odeia você.

- Seu amigo, vizinho ou parente está sob suspeita.

- Você fez recentemente uma reivindicação de seguro substancial.

- Você é muito rico ou possui algo valioso.

- Você é uma celebridade.

- Você é a vítima de um stalker.

- Alguém acredita que pode obter dinheiro de resgate se acessar ou capturar suas informações pessoais.

- Alguém quer tirar e usar fotos de você ou de membros de sua família – talvez para obter lucro.

Naturalmente, nossos dados pessoais e comportamento estão sendo constantemente rastreados pelo governo, mecanismos de pesquisa, mídias sociais, sites que visitamos e possivelmente por nossos empregadores, mas este artigo é destinado a indivíduos que suspeitam que estão sendo destacados em particular e segmentado por um motivo específico em uma ameaça de privacidade pessoal.

Como detectar câmeras escondidas em sua casa

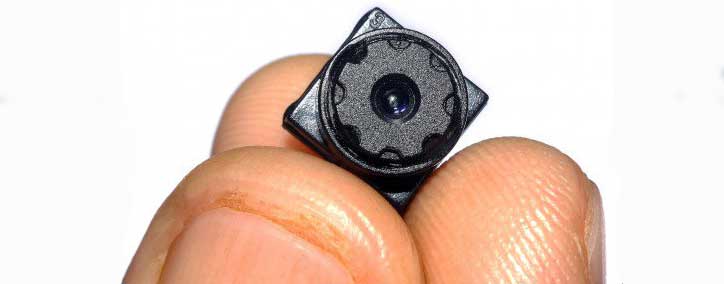

Hoje em dia, as câmeras são tão pequenas que podem estar escondidas em qualquer lugar para espiar você. Eles podem ser tão pequenos quanto um dedo e escondidos em caixas de tecido, livros, estantes, relógios, bichos de pelúcia, vasos de plantas ou em qualquer lugar.

Embora a câmera provavelmente esteja bem escondida, sua lente deve estar visível, mesmo que esteja atrás do vidro. Um método simples e econômico para detectar câmeras espiãs ocultas é usar uma lanterna ou a luz do telefone para localizá-las.

A maioria das câmeras tem luzes verdes ou vermelhas. Isso pode ter sido coberto, mas se não houver tempo para instalá-lo corretamente, talvez você consiga encontrar a câmera com essas luzes.

Como fazer um detector de câmera DIY

- Espere até o anoitecer e desligue todas as luzes e bloqueie a luz de fora.

- Pegue um tubo de papelão – um rolo de papel toalha é ideal. Segure o tubo até um olho e feche o outro.

- Ligue a lanterna do seu smartphone ou use uma lanterna comum.

- Agora, escaneie lentamente cada centímetro da sala. Você está procurando uma pequena luz com um halo, que é o reflexo da lente da câmera.

Se você não vê nenhuma luz, isso não significa que não há câmeras. Talvez a pessoa que os instalou os tenha escondido cuidadosamente.

Como usar o celular para encontrar uma câmera escondida

- Ligue para um amigo, coloque-o no viva-voz e peça que ele mantenha a linha aberta (fique no telefone).

- Caminhe pela sala e ouça interferência elétrica (estalos, estalidos, rachaduras ou zumbidos).

- Esses ruídos podem indicar dispositivos eletrônicos ocultos.

Use um detector RF (radiofrequência)

Esses dispositivos estão prontamente disponíveis e variam de R$ 100 a R$ 1000. Você pode usar um para procurar dispositivos e sinais sem fio ocultos em sua casa. Ligue-o e siga as instruções, que incluem mover-se ou varrer lentamente e ouvir o feedback. Você pode precisar testar cada sala em várias freqüências do dispositivo.

Como é uma câmera escondida?

Lentes de câmeras de espionagem em miniatura são muito difíceis de ver

Lentes de câmeras de espionagem em miniatura são muito difíceis de verQual é a aparência de um dispositivo de escuta (Microfone espião)?

Como as câmeras, os dispositivos de interceptação vêm em muitos tamanhos e formas e são facilmente obtidos por qualquer pessoa. Às vezes, os microfones de seus próprios dispositivos podem ser acessados remotamente para ouvir você ou suas conversas.

Microfones espião são muito pequenos.

Microfones espião são muito pequenos.Como encontrar microfones ocultos, bugs ou dispositivos de escuta

Qualquer pessoa pode comprar aplicativos para espionar você. Muitos exigem acesso ao seu dispositivo para instalar. Às vezes, eles estão ocultos no cartão SIM e não no sistema operacional. No entanto, alguns podem ser instalados OTA (over-the-air, remotamente).

- Uma coisa a se pensar é a fonte de alimentação do bug. Alguns funcionam com baterias e, como resultado, têm uma vida útil limitada. Se alguém quiser ouvi-lo constantemente, precisará de um dispositivo com uma fonte de energia estável e confiável, portanto preste sempre atenção a fios visíveis que possam indicar um erro oculto.

- Um bug pode roubar energia de outros dispositivos. Por exemplo, alguns podem se esconder em um cabo USB e consumir energia sempre que o cabo é conectado.

- Quando a casa estiver vazia e o ruído do tráfego tiver diminuído, caminhe e desligue todos os aparelhos elétricos, como a geladeira e os computadores. Fique quieto e ouça. Caminhe pela casa em silêncio e ouça qualquer zumbido ou biping suave. Rastrear a fonte.

- Placas de comutação elétrica são um local favorito para instalações de bugs. Verifique cada placa de comutador e tomada de parede olhando primeiro e tentando movê-la. Se tiver sido recentemente perturbado, pode estar visualmente fora de alinhamento ou solto. Desligue a energia, desparafuse a placa e veja se há alguma coisa atrás dela que não deveria estar lá.

- Verifique seus detectores de fumaça, luminárias de parede e teto, telhas do teto, relógios e lâmpadas. Aviso: Não vá cutucando chaves de fenda perto de fiação elétrica viva.

- Fique atento à descoloração de tinta em paredes ou tetos. Uma pequena marca circular pode ser uma indicação de uma micro-câmera ou dispositivo de escuta. Verifique os rodapés para colisões ou sinais de perturbação.

- Use sua lanterna e as mãos para examinar cuidadosamente cada peça de mobília. Passe os dedos pelas bordas fora da vista. Vire a mobília de cabeça para baixo. Olhe atentamente para pequenos furos no estofamento.

- Observe pequenas manchas de poeira branca das paredes secas nos rodapés ou nas soleiras. Veja se você pode determinar de onde veio. Poderia ser detritos da instalação de uma pequena câmera pinhole.

- Examine cada enfeite e outros objetos inócuos em uma sala – as fotos são bons lugares para esconder os dispositivos, e assim são os travesseiros.

- Experimente todas as fechaduras para se certificar de que elas se sentem e funcionam da mesma forma como de costume. Uma trava que tenha sido adulterada pode apresentar rigidez, aderência ou sensação de frouxidão.

Lembre-se, instalar um dispositivo externo para ouvir suas conversas privadas não é necessário se o dispositivo já tiver um microfone (como seu celular ou computador, por exemplo).

Verifique o seu carro quanto a dispositivos auditivos da mesma maneira que você verificaria em sua casa ou no escritório: um dispositivo RF portátil pode ajudar.

Enquanto você está nisso, você provavelmente também vai querer verificar tanto o exterior quanto o interior do seu carro para rastreadores GPS, que muitas vezes parecem pequenas caixas de duas ou três polegadas com tiras magnéticas para segurá-los no corpo do carro. Existem dois tipos para procurar:

-

Monitorado – Estes enviam informações em tempo real sobre onde você está agora para um computador ou smartphone. Estes funcionam como telefones celulares transmitindo dados constantemente, enquanto o carro está sendo usado, ou em intervalos pré-estabelecidos. Alguns são conectados à fonte de alimentação do seu carro, mas também podem ser operados por bateria. Estes são mais propensos a serem encontrados dentro do seu carro.

- Não monitorado – Esses modelos mais baratos coletam e armazenam dados dentro do dispositivo para serem acessados posteriormente. Quando seu carro está em movimento, o rastreador coleta informações sobre onde você será baixado manualmente mais tarde. Estes são mais propensos a serem encontrados no exterior do seu carro.

Como encontrar um rastreador GPS em seu carro

- Verifique o exterior – Este é o local mais provável para um rastreador, já que é o lugar mais fácil para uma pessoa colocar um dispositivo. Use uma lanterna e um espelho em um poste para realmente observar cada parte do exterior do seu carro: em poços de roda, sob o chassi, atrás dos pára-choques, atrás dos espelhos laterais, etc.

- Verifique sob o capô – É menos provável que um dispositivo esteja lá porque não é tão facilmente acessado e o dispositivo será exposto a temperaturas mais altas, mas verifique em todos os lugares: na parte de baixo do próprio capô, atrás do radiador, ao redor da bateria, dutos de ar, etc.

- Procure no interior – A primeira coisa a notar é se existem fios misteriosos conectados à sua porta de dados. Verifique o porta-luvas e sob seus assentos. Use a lanterna e o espelho para olhar dentro das aberturas.

- Verifique o porta malas – Olhe em volta do pneu sobressalente e em outro lugar. Não se esqueça de verificar se há algo preso à parte de baixo da porta.

Use um varredor eletrônico de RF

Você pode usar um varredor RF eletrônico para descobrir se há alguma atividade sem fio ou celular inexplicável que poderia levar a um erro. Ligue-o e ande devagar ao redor e dentro do seu carro, varrendo-o em todos os lugares listados acima. A varredora pode emitir um ruído, uma luz ou uma vibração se detectar quaisquer transmissões sem fio.

- Sua bateria está perdendo sua carga? Se você vir quedas súbitas na carga do seu telefone quando não estiver em uso ou se, de repente, precisar carregá-lo com mais frequência, isso pode significar que a bateria está sendo descarregada por alguém que esteja ativando remotamente o microfone ou acessando a voz ou mensagens de texto.

- Seu telefone parece ter uma mente própria? Se desligar ou ligar sozinho ou não desligar (ou hesitar antes disso), faz ruídos (especialmente um ruído estático pulsante que indica que o microfone ou o alto-falante está ativo), começa aleatoriamente a instalar aplicativos ou a luz ainda está acesa depois de desligada, isso pode significar que alguém está controlando-a remotamente.

- Você ouve muita interferência na linha? Isso pode ser causado por uma conexão ruim, mas também é um sinal de que alguém está ouvindo, já que alguns softwares de gravação de chamadas imitam uma chamada em conferência.

- Você ouve blips e pops de computadores, telefones, televisões e rádios? Como as transmissões telefônicas frequentemente interferem em outros dispositivos eletrônicos, e muitos aparelhos telefônicos usam frequências que podem interferir em seus componentes eletrônicos, se você ouvir eco eletrônico ou estática proveniente de dispositivos quando não estiver em seu telefone, isso pode indicar atividade remota.

- Seu telefone está aquecido, mesmo quando você não está usando? Este é um sinal de que o telefone está funcionando e esgotando a bateria.

- Você recebe mensagens de texto SMS que se parecem com seqüências de números e símbolos aleatórios e sem sentido? Isso pode indicar tentativas frustradas de transmissões codificadas.

- Você viu um salto inexplicável no custo dos seus dados? Se suas contas de telefone dispararem sem motivo aparente, alguém pode estar aumentando sua conta de dados.

O que fazer se o seu celular foi cortado

Tenha em mente que esses sinais podem significar apenas que você precisa de uma bateria nova, a transmissão regular de dados está sendo interrompida por uma conexão ruim, você precisa ligar para o seu provedor e discutir sobre o custo do seu plano, houve uma falha no hardware ou software, ou seu telefone está no fritz.

Por outro lado, você pode ter um bom motivo para desconfiar. Veja as instruções abaixo para localizar e excluir spyware. Existem muitos aplicativos úteis que ajudam você a monitorar o uso da bateria. Para uma solução rápida, se você retirar a bateria do telefone quando não estiver em uso, isso pode impedir atividades indesejadas.

1. Verifique se há sinais de jailbreak

"Jailbreaking" ocorre quando alguém consegue instalar aplicativos de rastreamento ou spyware no seu iPhone ignorando as regras internas rigorosas da Apple contra o uso de software de outras fontes. Não há uma maneira fácil de saber se alguém desbloqueou o seu telefone, mas se eles estavam com pressa, eles podem ter esquecido de cobrir seus rastros e esqueceram de excluir o software usado para fazê-lo.

- Deslize para a direita na sua tela inicial (já que o aplicativo provavelmente não será necessariamente exibido com um ícone).

- Procure por software ou aplicativos suspeitos. Ferramentas comuns de jailbreak para procurar são Icy, Installer, Cydia, Installous ou SBSettings.

- Se você usar um aplicativo de exploração de arquivos como o ES File Explorer, procure em suas pastas de mensagens, e-mails e imagens.

- Os aplicativos de jailbreak geralmente usam o GPS para monitorar sua localização e enviar relatórios por meio de roaming de dados. Por isso, contas de dados enormes são outra coisa que você deve procurar.

- Antes de excluir qualquer coisa suspeita, verifique novamente para certificar-se de que é.

2. Bloquear aplicativos de espionagem com um programa antivírus

Mesmo se você já tiver aplicativos antivírus, talvez seja hora de atualizar ou instalar um dos melhores programas antivírus grátis.

3. Faça um reset de fábrica

Redefinir qualquer telefone para as configurações originais de fábrica irá se livrar de qualquer software espião que possa existir, você deve fazer o backup de seus dados primeiro, ou você perderá tudo.

4. Verifique o uso de dados

Aplicativos de spyware pegam dados do seu telefone e enviam para outra pessoa (a pessoa que está espionando você). Uma maneira de descobrir é manter o controle dos dados que estão sendo usados pelos aplicativos instalados no seu telefone. Vá para Configurações -> Uso de dados e examine as entradas no Uso do aplicativo para ver se algum aplicativo desconhecido ou desconhecido está usando muitos dados recentemente. Você também pode instalar um aplicativo de monitor de dados para monitorar o uso.

Como encontrar o software espião no seu celular iPhone ou Android

Como os smartphones quase sempre estão conectados à internet, eles podem ser hackeados remotamente. O hacking também não precisa ser remoto: talvez alguém tenha fisicamente o seu dispositivo e instalado um registrador de batidas de tecla ou algum outro tipo de aplicativo de rastreamento.

Aplicativos e programas espiões geralmente disfarçam seus nomes de arquivos para que você não os perceba, mas às vezes eles são ousadamente honestos e usam termos como "espião", "furtivo", "monitor" etc. Então, se você vê algo que não usa Para reconhecer e não lembrar de fazer o download, você deve investigá-lo.

Iphone

É difícil sequestrar um iPhone, mas ainda é possível. Alguém pode baixar seus dados pessoais por meio de uma rede compartilhada, por exemplo.

Cavar em torno de seu diretório do iPhone. Se você vir algum arquivo suspeito, pergunte a um consultor da loja da Apple ou simplesmente atualize para a versão mais recente do iOS. Certifique-se de fazer backup de todos os seus dados primeiro.

Android

Para verificar seus arquivos para ver se há algo suspeito …

- Vá para Configurações ->

- Aplicações ->

- Gerenciar aplicativos ou executar serviços

- Investigue todos os arquivos ou aplicativos que você não reconhece. Não exclua nem remova nada antes que você saiba o que é, e se você não tiver certeza, peça orientação a um especialista sobre os métodos de exclusão adequados. É simples pesquisar o objetivo de qualquer arquivo / aplicativo na Web.

Sinais de que seu telefone fixo está com problemas

- Você ouve pequenos ruídos no seu telefone durante uma conversa? As indicações de uma derivação de linha são alterações de volume, pequenas quedas (ou seja, pequenas lacunas na fala da outra pessoa), ruídos estáticos, estalidos, assobios ou quaisquer outros sons incomuns. Isso ocorre quando dois conectores são conectados, como um grampo para uma linha telefônica. Ouça qualquer coisa incomum enquanto você desliga o telefone.

- O seu telefone está fazendo sons estranhos quando não está em uso? Isso indicaria que o telefone em si está sendo usado como um dispositivo de escuta. Em outras palavras, ele está atuando como um microfone e capta qualquer conversa na sala.

- Se você ouvir um tom de discagem mesmo quando o telefone estiver no gancho, isso é um sinal de que ele pode ter sido tocado.

- Telefonemas silenciosos (quando você pega, mas parece que ninguém está lá) podem significar que o telefone foi ligado a um dispositivo escravo. Ouça sons eletrônicos como zumbidos ou bipes agudos. Ao mesmo tempo, as chamadas silenciosas são comuns nos dias de hoje e geralmente causadas por erros no computador, portanto, por si mesmas, elas não são motivo de preocupação.

O que fazer: Localize a caixa B-Box ou de conexão cruzada do seu telefone e verifique os dois cabos ("par de cabos") associados ao seu telefone fixo. Existem cabos ou dispositivos extras conectados? Um técnico de serviço pode ajudá-lo, ou você pode contratar uma empresa para fazer uma varredura de conexão por cabo.

Cinco anos atrás, se você se perguntasse se alguém estava te observando, as pessoas pensariam que você era paranóico. Mas todos já devemos saber que estamos sendo assistidos on-line: pelo governo, por mecanismos de busca como o Google, por sites como Amazon e Facebook, e provavelmente pelas empresas para as quais trabalhamos. Hoje, qualquer namorado ciumento, pai preocupado ou vizinho intrometido pode facilmente comprar software de espionagem comercial para espionar qualquer pessoa que queira.

Se você tiver motivos para suspeitar que suas conexões ou conversas não são particulares e que alguém está assistindo sua atividade ou seus dados estão sendo enviados para outra pessoa (você pode perceber esgotamentos suspeitos de bateria ou histórico da Internet ou atrasos misteriosos e outras pistas), então você vai querer procurar por vazamentos.

Sinais de que seu computador está sendo espionado

- De repente, ele começa a funcionar bem devagar, e as funções que aconteceram rapidamente estão demorando muito mais tempo. Isso por si só não é uma indicação de malware espião; a maioria dos computadores mais antigos diminui com o tempo.

- Seu mouse se move com uma mente própria: abrir, rolar e fechar aplicativos e documentos.

- Suas contas bancárias on-line mostram fundos ou cobranças em falta que você não reconhece.

- Você recebe e-mails de confirmação das lojas sobre pagamentos de itens que você não solicitou.

- Os aplicativos abrem aleatoriamente ou você descobre que as coisas não foram abertas.

Como encontrar spyware no seu computador

-

Procure por malware. A verificação do seu computador com programas antivírus, anti-malware e anti-rootkit pode ajudar a encontrar vazamentos de dados. Spywares realmente sorrateiros podem se adicionar à lista de exceções em seu programa antivírus, portanto, use mais de um programa.

- Verifique seus itens / atividades recentes para ver se algum software de terceiros – também conhecido como software de controle remoto ou software de computação em rede virtual – está sendo usado e não foi instalado por você. Esses programas permitem que alguém visualize sua atividade em seu computador, veja sua área de trabalho, execute aplicativos, altere suas configurações e acesse seus dados. Eles foram projetados para permitir que os administradores de TI gerenciem e supervisionem os computadores de uma empresa, mas qualquer um pode usá-los. Procure por qualquer coisa com "VNC" em seu nome, LogMeIn ou GoToMyPC. Se você encontrar algo que não reconhece, faça uma pesquisa para descobrir o que é, e também procure por métodos apropriados para desinstalá-los.

- Verifique onde seus backups do iCloud estão sendo enviados. Se eles estão sendo enviados para terceiros, você vai querer saber sobre isso.

- Verifique seu histórico. Nos navegadores de pesquisa, você pode consultar o Histórico para ver quais sites foram visitados. Você pode consultar o Histórico para ver se alguém mais usou seu computador para pesquisar as coisas e também deve saber que qualquer pessoa que tenha acesso ao seu computador pode ver onde você esteve na Internet. Salvar esse registro do seu histórico de visualizações permite que as páginas da Web carreguem mais rápido quando você retornar, mas a exclusão do Histórico significa que ninguém pode ver onde você esteve.

- Abra o seu Gerenciador de Tarefas. Se você estiver no Windows, poderá abrir o gerenciador de tarefas digitando Ctrl + Alt + Delete, clicando em "abrir gerenciador de tarefas" e percorrendo a lista de aplicativos e processos em execução. Se você vir algo que não lhe parece familiar, procure no Google para descobrir o que é. Por exemplo, o Lanschool (que é listado como Student.exe) usa uma extensão do Chrome para coletar e armazenar seu histórico de navegação, e o Eaglesvr obtém e armazena capturas de tela da sua tela a cada três segundos. Para pará-lo temporariamente, você pode clicar com o botão direito do mouse para encerrar o processo, mas geralmente ele precisa ser desinstalado adequadamente em um processo de várias etapas.

- Procure por keyloggers. Keyloggers registram tudo o que você digita, incluindo senhas. Verifique seu Gerenciador de Tarefas ou Monitor de Atividades.

- Verifique suas portas. Portas são pontos de conexão de dados virtuais através dos quais os computadores compartilham informações. Se alguém estiver monitorando você remotamente, haverá uma porta aberta permitindo a transferência de dados.

- Identifique as conexões TCP. Identifique as conexões de saída usando um Protocolo de Controle de Transmissão (TCP) que mostre todas as conexões do seu computador para outras pessoas. Você pode baixar um programa TCPView para facilitar o processo.

Técnicas de Contra-Vigilância por Computador

- Redefina seu roteador sem fio. Qualquer pessoa que possa acessar seu roteador sem fio também pode monitorar sua atividade. É uma das maneiras mais fáceis de invadir seu computador.

- Use uma rede diferente. Às vezes, uma pessoa espera que você faça as mesmas coisas que sempre faz. Eles podem estar usando um programa de keylogger que só pode carregar dados para outra pessoa na mesma rede.

- Use criptografia de ponta a ponta. Com o E2EE, apenas as partes em comunicação podem ler as mensagens. Nenhum terceiro pode decodificar os dados.

- Instale seu próprio software de rastreamento de email. Use táticas de contador-espião instalando programas como ReadNotify ou GetNotify para ver quando e onde cada um de seus e-mails foi aberto e por quanto tempo, ou se foi encaminhado sem o seu conhecimento.

- Use email criptografado. Mude para um cliente de e-mail criptografado para que apenas as pessoas para as quais você enviar e-mails consiga decodificá-lo.

- Coloque um adesivo na sua câmera e mantenha um conector sem fio inserido na porta do microfone.

- Mude suas senhas.

Sinais de aviso que você está sendo assistido

Se você acredita que pode ser alvo de uma operação secreta, a primeira coisa a fazer é procurar evidências de que alguém esteja assistindo ou ouvindo suas conversas particulares. Aqui estão os sinais de alerta a serem observados:

- Alguém que você conhece (seu parceiro, colega ou vizinho) pode, inadvertidamente, deixar escapar algo que você disse em privacidade, que eles só poderiam ter ouvido por acaso. Se você as questionar, elas irão desviar você, dizendo que adivinharam, que alguém lhes contou ou que fizeram uma suposição. Não discuta ou siga em frente.

- Se aparecerem informações na imprensa que ninguém, exceto você e seus amigos / pessoal de confiança, têm acesso, isso é um grande sinal de que você está sob vigilância.

- Um stalker gosta que sua vítima esteja ciente de que ele tem acesso a conversas privadas – isso aumenta o fator medo – e ele frequentemente encontrará maneiras de mostrar que você está sendo observado, seguido ou ouvido.

- Se sua casa foi invadida ou assaltada, mesmo que nada significativo tenha sido tomado. Você pode nem notar se uma porta foi deixada aberta ou uma janela forçada e você nunca notará que alguém esteve dentro de sua casa. Certifique-se de que seus filhos lhe digam se descobrirem uma porta destrancada que geralmente não está destrancada, ou uma janela aberta no andar de baixo.

Use Medidas de Supervisão Técnica de Vigilância (TSCM)

O TSCM (contra-medidas de vigilância técnica) é a lista de coisas que você pode fazer para procurar e evitar que bugs, câmeras, GPS e outros dispositivos o espionem. As listas incluídas neste artigo são TSCM.

Você pode procurar dispositivos de vigilância por conta própria ou contratar um especialista para ajudá-lo. O dispositivo usado com mais frequência para o TSCM é um detector de radiofrequência (RF) que é barato e fácil de comprar online. Qualquer dispositivo espião que use eletricidade ou bateria pode ser detectado com um detector de RF, incluindo câmeras ocultas, bugs ou dispositivos GPS.

Para que funcione, você deve primeiro desligar todos os dispositivos eletrônicos e sem fio que você conhece. Isso ajudará o scanner a localizar os que você não conhece.

Dispositivos de detecção de bugs, câmeras ou GPS

Qualquer dispositivo espião que transmita sem fio pode ser detectado com um detector de RF, incluindo câmeras ocultas, bugs ou dispositivos GPS. Existem dispositivos anti-câmera espiã por preços razoáveis capaz de rastrear dispositivos escondidos em casa, captando seus minúsculos sinais. Você o carrega pela sua casa, escritório ou carro e dá um aviso sonoro quando está a 10 metros de qualquer fonte de transmissão. Certifique-se de desligar todos os dispositivos 'inocentes' e remover celulares, laptops, etc. antes de escanear uma sala, ou então você receberá um sinal falso.

Os detectores de bugs geralmente podem encontrar transmissores de áudio ou vídeo enquanto operam em simples RF (freqüências de rádio). É por isso que o seu rádio FM é capaz de detectar esses dispositivos. No entanto, esses detectores de bugs são muito mais sensíveis, por isso vale a pena investir em um para sua tranquilidade.

Mesmo sem comprar um dispositivo sofisticado, você pode usar seu rádio para encontrar dispositivos de vigilância eletrônica. O rádio emitirá feedback se houver alguma transmissão eletrônica. Você pode estar familiarizado com esse fenômeno de feedback quando isso acontece com os alto-falantes. Bem, quando ocorre com um rádio FM, é por causa da mesma coisa – o rádio está captando transmissões do bug e pode levá-lo diretamente até ele.

- Sintonize seu rádio em um local silencioso no alto da banda de FM.

- Carregue o rádio pela sala. Se começar a emitir sons estranhos, como um guincho agudo, mova-o até o som atingir o volume mais alto. Essa deve ser a fonte da transmissão.

Você também pode fazer uma varredura semelhante com uma pequena TV de mão. Verifique os canais 2, 7, 13, 14, 50-60 e 66-68 para interferências marcadas. Trabalha com analógico ou digital.

- Você não tem direito à privacidade em um espaço público. No entanto, geralmente não é permitido a um cidadão privado gravar outra pessoa sem seu conhecimento ou consentimento. É ilegal para um cidadão privado espionar alguém através de uma câmera escondida em um espaço privado.

- É permitido a uma pessoa esconder câmeras em sua própria casa ou propriedade, mesmo que elas não o avisem sobre sua presença. Se eles tiverem um motivo válido para instalar uma câmera, ela provavelmente será considerada legal.

- Em muitos estados, é legal gravar uma conversa na qual você está envolvido sem o consentimento de todos os outros envolvidos na conversa. No entanto, em muitos estados, é ilegal gravar conversas privadas, a menos que todos os envolvidos dêem seu consentimento.

- É legal que alguém coloque um dispositivo GPS em um veículo que possui ou em sua própria propriedade.

- É ilegal instalar spyware no telefone ou computador de alguém, mas há exceções a essa regra. Se for um computador de trabalho, seu empregador pode ter permissão para instalar certos tipos de software de TI, por exemplo. Se você já deu permissão a essa pessoa para usar o telefone, o computador ou o carro e descobre que eles instalaram um spyware depois que você deu acesso ao dispositivo, isso pode não ser considerado ilegal.

- Se você der a alguém sua senha, você basicamente perde o direito de alegar que se comportou ilegalmente usando-a.

- É legal alguém contratar um detetive particular para vigiá-lo, segui-lo ou ouvi-lo, desde que a espionagem seja feita sem infringir nenhuma lei.

Conseguiu achar algum dispositivo espião com essas dicas? Conte como foi sua experiência nos comentários.

Reportar erro-

Mais Dicas

-

0 Comentarios